اكتشف فريق كاسبرسكي لمعلومات البصمة الرقمية على مدار العامين الماضيين ما يقارب من 40 ألف منشور على شبكة الويب المظلم تتعلق ببيع المعلومات المؤسسية الداخلية. وتُستخدم هذه المنشورات الصادرة عن المجرمين السيبرانيين لشراء أو بيع أو توزيع البيانات المسروقة من شركات مختلفة، حيث تم الحصول عليها عن طريق الهجمات السيبرانية. وشهد عدد المنشورات التي توفر فرص الوصول إلى البنية التحتية للشركات زيادة بنسبة 16% مقارنة بالعام السابق. وورد اسم واحدة من كل ثلاث شركات على مستوى العالم في منشورات الويب المظلم، وتتعلق تلك المواد ببيع البيانات أو إمكانية الوصول غير المشروع إليها.

أقرأ أيضا.. كاسبرسكي تكشف ثغرة أمنية خطيرة بآيفون.. وهكذا تحمي نفسك

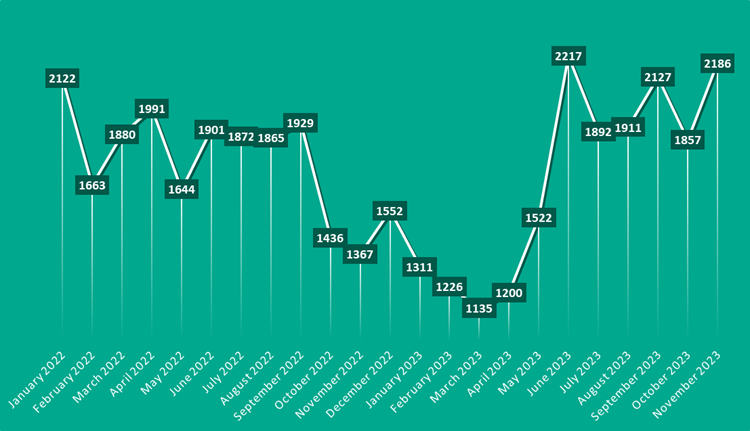

ولاحظ الخبراء في فريق كاسبرسكي نشر 1,731 رسالة على الويب المظلم شهرياً، وتتناول جميعها بيع قواعد البيانات والمستندات الداخلية للشركات وشرائها وتوزيعها، بإجمالي قدره 40,000 رسالة تقريباً في الفترة من يناير 2022 وحتى نوفمبر 2023. وشملت الموارد التي تمت مراقبتها منتديات الويب المظلم والمدونات والمواقع الإلكترونية، إضافة إلى قنوات الظل على منصة تلغرام.

توزيع رسائل الويب المظلم المتعلقة ببيع البيانات المؤسسية أو شرائها أو توزيعها في الفترة من يناير 2022 إلى نوفمبر 2023

وهناك نوع آخر من البيانات المعروضة للبيع على شبكة الويب المظلم، وهو الوصول إلى أنظمة الشركات. ويمكن للمجرمين السيبرانيين شراء الطرق الجاهزة لاختراق الشركة المستهدفة، مما يتيح لهم تنفيذ هجماتهم بسهولة. وبناءً على بحث أجرته كاسبرسكي، تم العثور على أكثر من 6,000 رسالة على شبكة الويب المظلم تُعلن عن مثل هذه العروض في الفترة من يناير 2022 إلى نوفمبر 2023. ويتيح المجرمون السيبرانيون في الوقت الحالي إمكانية الوصول بشكل متزايد، حيث شهد عدد الرسائل الشهرية من هذا النوع ارتفاعاً بنسبة 16%، من 246 رسالة في العام 2022 إلى 286 رسالة ظهرت في 2023. ومع أن عدد الرسائل قد لا يبدو مرتفعاً، إلا أنه لا يقلل من الحجم المحتمل لهذه المعضلة. وفي ظل تزايد خطر الهجمات على سلسلة التوريد في العام المقبل، فإن تعرض الشركات الصغيرة للاختراق قد يترك أيضاً آثاراً واسعة النطاق على العديد من الأشخاص والشركات حول العالم.

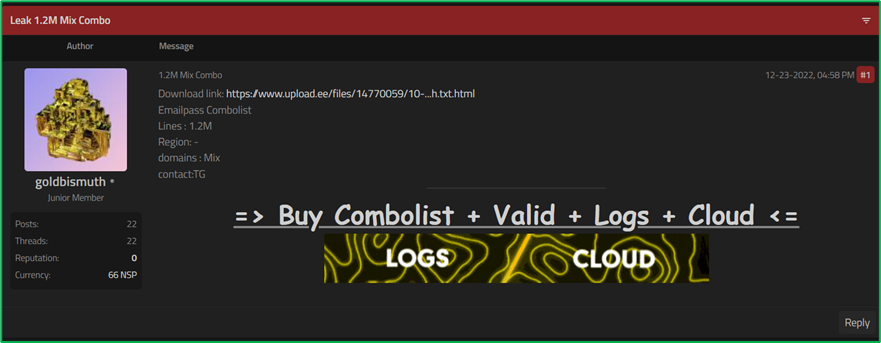

ولتوضيح هذا الأمر، تقول آنا بافلوفسكايا، أحد الخبراء في فريق كاسبرسكي لمعلومات البصمة الرقمية: “لا تحتوي كل رسالة في الويب المظلم على معلومات جديدة وفريدة من نوعها، لأن بعض العروض قد تكون متكررة. وعندما تخطط إحدى الجهات الفاعلة الخبيثة لبيع البيانات بسرعة على سبيل المثال، ربما تلجأ إلى نشرها على منتديات إجرامية مختلفة حتى تتمكن من الوصول إلى أكبر جمهور ممكن من المشترين المجرمين المحتملين. ليس هذا فحسب، بل قد يتم دمج قواعد بيانات معينة وتقديمها على أنها جديدة. ومن الأمثلة على ذلك وجود قواعد بيانات تُعرف باسم (القوائم المركبة) “combolists” – أي التي تجمع (أزواجاً من أسماء المستخدمين وكلمات المرور)، وتم تجميعها لحسابات متعددة من قواعد بيانات مختلفة عبر الإنترنت”.

نموذج من عروض القوائم المركبة “Combolist”

وحرصاً على تعزيز أمن الشركات حول العالم، قام الخبراء في فريق كاسبرسكي لمعلومات البصمة الرقمية بمراقبة إشارات تخصّ 700 شركة عشوائية تعرضت بياناتها للاختراق في العام 2022. وكان الهدف من هذه الخطوة تقديم رؤى حول التهديدات السيبرانية الناشئة من الويب المظلم.

وكشفت النتائج أن منشورات الويب المظلم المتعلقة بالتبادل غير المشروع للبيانات استهدفت 233 شركة، أي ما يعادل شركة واحدة من كل ثلاث شركات. وشملت على وجه التحديد موضوعات مثل اختراق البيانات أو الوصول غير المشروع إلى البنية التحتية أو الحسابات المخترقة.

ويمكن الاطلاع على المزيد من الإحصاءات حول مناقشات الويب المظلم على Securelist، ويوفر موقع فريق كاسبرسكي لمعلومات البصمة الرقمية دليلاً شاملاً للاستجابة للحوادث، لمساعدة العملاء على التعامل مع الحوادث المرتبطة بالتسرب. ولتجنب التهديدات المتعلقة بانتهاكات البيانات، تنصح كاسبرسكي بتطبيق الإجراءات الأمنية التالية:

- يعتبر التحديد السريع لانتهاكات البيانات والاستجابة من الإجراءات الضرورية. ويجب التحقق من مصدر الانتهاك، والإشارة المرجعية إلى البيانات الداخلية، وتقييم مصداقية المعلومات حال مواجهة أي أزمة من هذا النوع. وينبغي على الشركة في المقام الأول جمع الأدلة للتأكد من وقوع الهجوم وتعرض البيانات للخطر.

- تتيح المراقبة المستمرة للويب المظلم اكتشاف المنشورات المزيفة والحقيقية ذات الصلة بالاختراق، وتتبع الزيادات في الأنشطة الضارة. وبما أن مراقبة الويب المظلم تتطلب تخصيص الكثير من الموارد، يتم في الغالب تعيين خبراء خارجيين للتعامل مع هذه المهمة.

- يُنصح بإعداد خطة تواصل مسبقاً للتفاعل مع العملاء والصحافيين والوكالات الحكومية عند وقوع أي حادث من هذا النوع.

- يجب تطوير خطط شاملة للاستجابة للحوادث، على أن تتضمن تتضمن فرقاً معينة وقنوات اتصال وبروتوكولات لتساعد في التعامل السريع والفعال مع مثل هذه الحوادث عند وقوعها.